[정보처리기사][필기] 정보 시스템 구축 관리 요약 (인프런)

본 내용은 인프런의 정보처리기사 자격증 대비 교육(필기) 강의를 요약한 것입니다.

[지금 무료]정보처리기사 자격증 대비 교육(필기) 강의 | 국립안동대학교 SW융합교육원 - 인프런

[지금 무료]정보처리기사 자격증 대비 교육(필기) 강의 | 국립안동대학교 SW융합교육원 - 인프런

국립안동대학교 SW융합교육원 | NCS개정 정보처리기사 필기 합격을 위한 핵심요약 특강으로 CBT 필기시험과 필답형 실기시험을 효율적으로 학습 할수 있습니다., 정보처리기사 자격증 대비 교육(

www.inflearn.com

9강_[5과목] 정보 시스템 구축 관리

1. 공개키와 비밀키 암호화 기법

- 공개키(비대칭키) 암호화 기법

- 암호키와 해독키가 서로 다른 기법

- 비대칭키 암호화 기법 또는 공중키 암호화 기법이라함

- 키 분배가 비밀키 암호화 기법보다 용이

- 암호화 복호화 속도가 느림, 알고리즘 복잡

- 종류: RSA, DSA, ECC, Elgmal

- 비밀키(대칭키) 암호화 기법

- 동일한 키로 암호화하고 복호화하는 기법으로 키 개수는 N(N-1) / 2개 필요

- 대칭 암호 알고리즘은 처음 통신 시에 비밀키를 전달해야 하므로, 키 교환 중 키가 노출될 수 있음

- 암호화 복호화 속도 빠름, 알고리즘 단순

- 종류: DES, AES, ARIA, SEED, IDEA, RC4

2. 폭포수 모델 (Waterfall Model)

- 각 단계가 끝나는 시점에서 확인, 검증, 검사를 거쳐 다음 단계로 넘어가거나 이전 단계로 환원하면서 구현 및 운영 단계에 이르는 하향식 생명주기 모형

- 폭포수 모델의 순서

- 계획 → 요구사항 정의 → 개략 설계 → 상세 설계 → 구현 → 통합 시험 → 시스템 실행 → 유지보수

3. 나선형 모형 (Spiral Model)

- Boehm이 제시하였으며, 반복적인 작업을 수행하는 점증적 생명주기 모형

- 점증적 모형, 집중적 모형이라고도 함

- 나선형 모형의 순서

- 목표 설정 → 위험 분석 → 개발과 검증 → 고객 평가/다음 단계 수립 → 반복

4. CPM (Critical Path Method)

- 프로젝트 완성에 필요한 작업들을 나열하고 작업에 필요한 소요 기간을 예측하는 기법

- 노드와 간선으로 구성, 노드는 작업을 표시하고 간선은 작업 사이의 전후 의존 관계를 나타냄

- 박스 노드는 프로젝트의 중간 점검을 뜻하는 이정표, 이 노드 위에 예상 완료 시간을 표시

- 한 이정표에서 다른 이정표에 도달하기 전의 작업이 모두 완료 되어야만 다음 작업 진행이 가능

5. PERT (Program Evaluaion and Review Techique)

- 소요 시간 예측이 어려운 경우 최단 시간 내에 완성할 수 있게 하는 프로젝트 일정 방법

- 계획 공정 (Network)를 작성하며 분석하였으므로 간트 도표에 비해 작업 계획을 수립하기 쉬움

- 계획 공정의 문제점을 명확히 종합적으로 파악 가능

- 관계자 전원이 참가하게 되므로 의사소통이나 정보 교환이 용이

6. COCOMO (COnstructive COst MOdel)

- 보헴(Boehm)이 제안한 소스 코드 (Source Code)의 규모에 의한 비용 예측 모델

- 같은 규모의 소프트웨어라도 그 유형에 따라 비용이 다르게 산정

- 시스템의 구성 모듈과 서브 시스템의 비용 합계를 계산하여 시스템 비용 산정

- 현실적으로 가장 이해하기 쉬운 실험적 모형

7. LOC(Line Of Code) 기법

- 소프트웨어 각 기능의 원시 코드 라인 수의 비관치, 낙관치, 기대치를 측정하여 예측치를 구하고, 이를 이용하여 비용을 산정하는 기법

- 예측치 = a + (4 x c) + b (단, a는 낙관치, b는 비관치, c는 기대치임)

- 개발 기간 = 예측된 LOC (개발자 수 x 1인당 월평균 생산 LOC)

8. SLIM

- Putnam 모형 기반의 자동화 추정 도구

- 푸트남이 제안한 것으로 생명 주기 예측 모형이라고도 함

- 시간에 따른 함수로 표현되는 Rayleigh-Norden 곡선의 노력 분포도를 기초로 함

9. CMMI 5단계

- 1단계: 초기(Initial) - 예측 / 통제 불가능

- 2단계: 관리(Managed) - 기본적인 프로젝트 관리 체계 수립

- 3단계: 정의(Defined) - 조직 차원의 표준 프로세스를 통한 프로젝트 지원

- 4단계: 정량적 관리(Quantitativelymanaged) - 정량적으로 프로세스가 측정/통제됨

- 5단계: 최적화(Optimizing) - 프로세스 개선 활동

10. 소프트웨어 품질 목표

- 정확성 - 사용자의 요구 기능을 충족시키는 정도

- 신뢰성 - 주어진 시간동안 주어진 기능을 오류 없이 수행하는 정도

- 사용 용이성 - 사용에 필요한 노력을 최소화하고 쉽게 사용할 수 있는 정도

- 효율성 - 명시된 조건하에서 소프트웨어 제품의 일정한 성능과 자원 소요량의 관계에 관한 속성

- 무결성 - 허용되지 않는 사용이나 자료의 변경을 제어하는 정도

- 이식성 - 다양한 하드웨어 환경에서도 운용 가능하도록 쉽게 수정될 수 있는 정도

10강_[5과목] 정보 시스템 구축 관리

1. 소프트웨어 개발 프레임워크

- 소프트웨어 프레임워크를 활용하면, 개발 및 운영 용이성을 제공, 시스템 복잡도 감소, 재사용성 확대 등의 장점

- 개발 용이성: 패턴 기반 개발과 비즈니스 로직에만 집중한 개발이 가능, 공통 기능은 프레임워크가 제공

- 운영 용이성: 변경이 용이, 비즈니스 로직 아키텍처 파악 용이

- 시스템 복잡도 감소: 복잡한 기술은 프레임워크에 의해 숨겨짐. 미리 잘 정의된 기술 set 을 적용

- 개발 코드의 최소화: 반복 개발을 제거, 공통 컴포넌트와 서비스 활용 가능

- 이식성: 플랫폼 비의존적인 개발 가능, 플랫폼과의 연동은 프레임워크가 제공

- 변경 용이성: 잘 구조화된 아키텍처를 적용, 플랫폼에 비의존적

- 품질 보증: 검증된 개발 기술과 패턴에 따른 개발 가능, 고급 개발자와 초급 개발자의 차이를 줄여줌

- 설계와 코드 재사용성: 프레임워크의 서비스 및 패턴의 재사용, 사전에 개발된 컴포넌트의 재사용 가능

2. 플랫폼 성능 특성

- 응답시간, 가용성, 사용률

3. 테일러링 고려사항

- 테일러링: 기존 개발 방법론의 절차, 기법, 산출물 등을 프로젝트 상황에 맞게 수정하는 작업, 개발 프로세스 최적화

- 내부적 요건

- 목표 환경: 시스템의 개발 환경 및 유형이 서로 다른 경우 테일러링 필요

- 요구사항: 프로젝트의 생명주기 활동 측면에서 개발, 운영, 유지보수 등 프로젝트에서 먼저 고려할 요구사항이 서로 다른 경우 테일러링 필요

- 프로젝트 규모: 사업비, 참여 인력, 개발 기간 등 프로젝트 규모가 서로 다른 경우 테일러링이 필요

- 보유 기술: 프로세스, 방법론, 산출물, 인력의 숙련도 등이 다른 경우 테일러링 필요

- 외부적 요건

- 법적 제약 사항

- 표준 품질 기준

4. RIP (Routing Information Protocol)

- 최단 경로 탐색에는 Bellman-Ford 알고리즘을 사용하는 거리 벡터 라우팅 프로토콜

- 라우팅 프로토콜을 IGP 와 EGP 로 분류했을 때, IGP 에 해당

- 최적의 경로를 산출하기 위한 정보로서 홉만을 고려하므로, RIP 를 선택한 경로가 최적의 경로가 아닌 경우가 많이 발생함

- 소규모 네트워크 환경에 적합

5. 정보보안의 3요소

- 무결성: 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소 ㅡ

- 기밀성: 인가되지 않은 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안 요소

- 가용성: 정보 시스템 또는 정보에 대한 접근과 사용이 요구 시점에 완전하게 제공될 수 있는 상태를 의미하는 보안 요소

6. 신기술 용어

- Mesh Network

- 기존 무선 랜의 한계 극볼을 위해 등장

- 대규모 디바이스의 네트워크 생성에 최적화되노 새로운 방식의 네트워크 기술

- Zing

- 기기의 키오스크에 갖다 대면 원하는 데이터를 바로 가져올 수 있는 기술

- MQTT(Message Queuing Telemetry Transport)

- IBM 이 주도하여 개발한 기술로 사물 통신, 사물 인터넷과 같이 대역폭이 제한된 통신 환경에 최적화되어 개발된 푸시 기술 기반의 경량 메시지 전송 프로토콜

- TCP/IP 기반 네트워킁서 동작하는 발행-구독 기반의 메시징 프로토콜로 최근 IoT 환경에서 자주 사용되고 있는 프로토콜

- SDN(Software Defined Networking)

- 네트워크를 제어부, 데이터 전달부로 분리하여 네트워크 관리자가 보다 효율적으로 네트워크를 제어, 관리할 수 있는 기술

- 기존의 라우터, 스위치 등과 같이 하드웨어에 의존하는 네트워크 체계에서 안정성, 속도, 보안 등을 소프트웨어로 제어, 관리하기 위해 개발

- 직접 연결 저장 장치 (DAS)

- 하드 디스크와 같은 데이터 저장 장치를 호스트 버스 어댑터에 직접 연결하는 방식

- Docker

- 컨테이너 응용 프로그램의 배포를 자동화하는 오픈소스 엔진으로 SW 컨테이너안의 응용 프로그램들을 배치시키는 일을 자동화해 주는 오픈소스 프로젝트이자 소프트웨어

7. 데이터베이스 관련 기술 용어

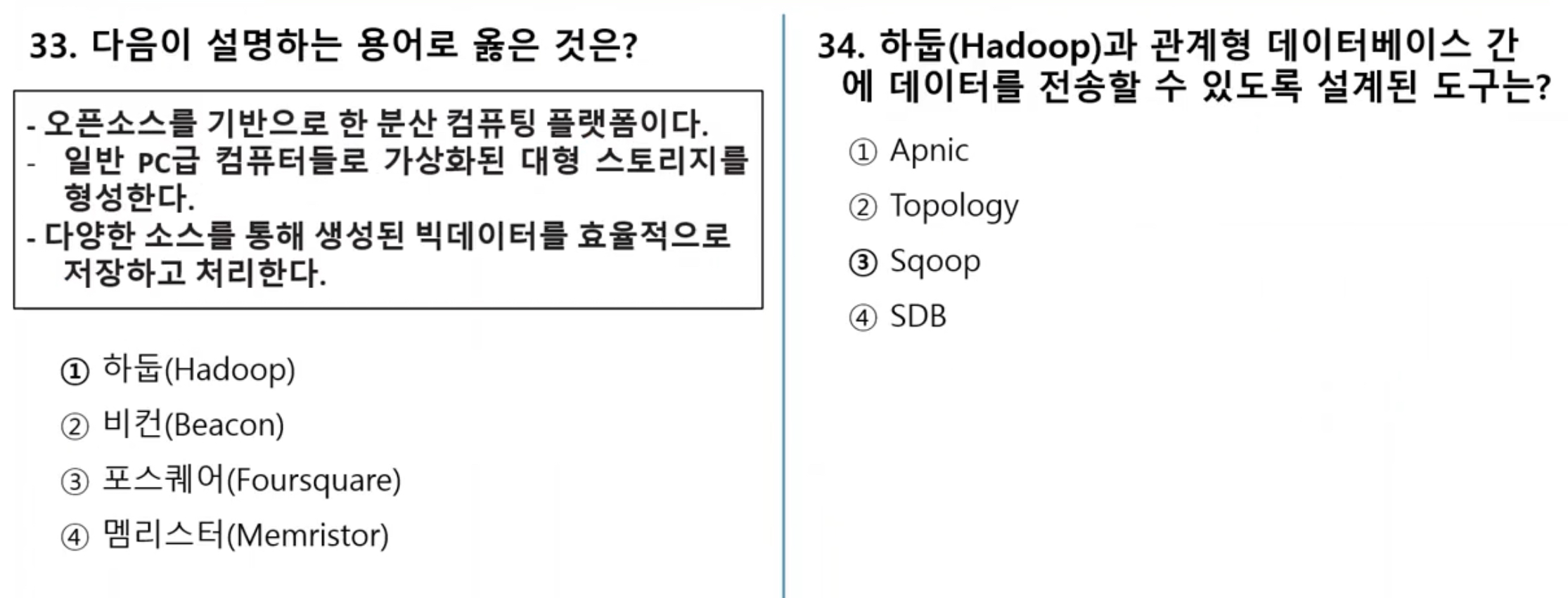

- 하둡

- 오픈소스를 기반으로 한 분산 컴퓨팅 플랫폼으로 일반 PC 급 컴퓨터들로 가상화된 대형 스토리지를 형성, 그 안에 보관된 거대한 데이터 세트를 병렬로 처리할 수 있도록 빅데이터 분산 처리를 돕는 자바 소프트웨어 오픈소스 프레임워크

- 다양한 소스를 통해 생성된 빅데이터를 효율적으로 저장하고 처리

- 하둡의 필수 행심 구성 요소는 맵리듀스와 하둡 분산 파일 시스템

- Sqoop: 하둡과 관계형 데이터베이스 간에 데이터를 전송할 수 있도록 설계된 도구

8. 공격 유형

- DoS (Denial of Service, 분산 서비스 거부)

- 여러 곳에 분산된 공격 지점에서 한 곳의 서버에 대해 분산 서비스 공격을 수행하는 공격 방법

- 공격 종류: Ping of Death, Land Attak, SYN Flooding, Smurf, DDoS, UDP Flooding

- TCP 세션 하이재킹

- 서버와 클라이언트 통신 시에 TCP의 3-Way Handshake 단계에서 발생하는 취약점을 이용한 공격 기법

- 세션 하이재킹 탐지 기법: 비동기화 상태 감지, ACK STORM 탐지, 패킷의 유실 및 재전송 증가 탐지, 예상치 못한 접속의 리셋 탐지

- 백 도어 (Back Door)

- 프로그램이나 손상된 시스템에 허가되지 않는 접근을 할 수 있도록 정상적인 보안 절차를 우회하는 악성 소프트웨어

- 트랩 도어

- 백도어 공격 도구: NetBus, Back Orifice

- 웜

- 네트워크를 통해 연속적으로 자신을 복제하여 시스템의 부하를 높여 결국 시스템을 다운시키는 바이러스의 일종

9. Secure OS와 OWASP

- OWASP TOP 10 LIST 2022

10. 접근 통제

- 강제적 접근 통제 (MAC)

- 임의적 접근 통제 (DAC)

- 역할 기반 접근 통제 (RBAC)

- AAA

- Honeypot

이상으로 인프런 정보처리기사 자격증 대비 교육(필기) 강의 9~10강 요약본 이었습니다.

이렇게 총 10강의 강의를 4번에 나눠 요약해 보았습니다.

이제 남은 필기 기간동안 실전 문제집 무한 반복 학습하면서 준비하려 합니다.

꼭 필기 1차에 붙어서 합격 수기 올릴게요~

감사합니다!